Alerta por el nuevo ransomware que se propaga por el correo electrónico

Crysis estuvo en el top 5 de los ransomware más detectados en Latinoamérica durante el 2017 y causó grandes pérdidas de datos a varias empresas de la región y a nivel mundial. Sin embargo, lo que sucedió el año pasado parece no haber sido suficiente para los atacantes, quienes decidieron lanzar una nueva campaña de infección compuesta por correos electrónicos con adjuntos maliciosos que tienen la misión de infectar el equipo de la víctima.

Según datos de ESET acerca de la cantidad de detecciones de crysis registradas en Latinoamérica durante los últimos meses, Brasil (22%) aparece como el más afectado, seguido por México (19%), Colombia (17%), Argentina (16%) y Perú (9%).

Esta amenaza, detectada por los productos de ESET como MSIL/Kryptik.NUQ, está desarrollada en .NET y empaquetada para evadir las soluciones antivirus. Gracias a esto, el ransomware es ejecutado en memoria logrando cifrar todos los archivos del sistema.

Una vez infectada la computadora de la víctima, la amenaza intentará crear llaves de registros y copiarse en cuatro directorios para asegurar su persistencia; y a su vez, lograr la ejecución del ransomware en cada inicio del sistema operativo para poder cifrar nuevos archivos.

Luego, el código malicioso ejecutará el comando para eliminar las copias de seguridad de Windows usando vssadmin.exe.

La siguiente etapa consistirá en cifrar todos los archivos archivos del sistema agregando a cada archivo un identificador alfanumérico y el correo para contactar con el atacante:

– FileName.fileExtension.id-[randomCharacters].[email].bip

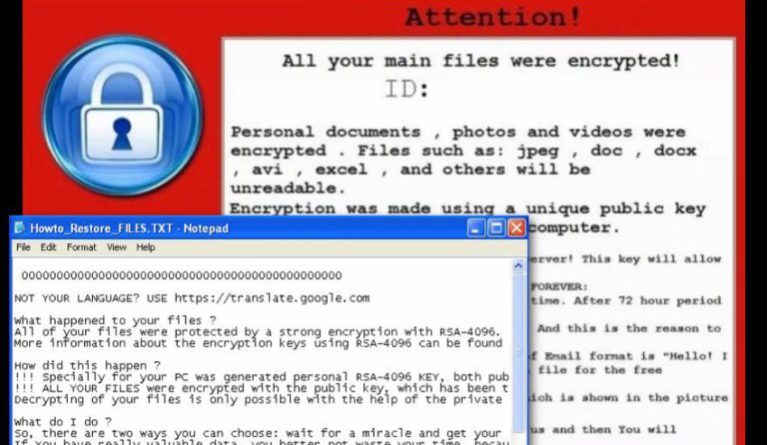

Por ultimo, crysis crea una serie de archivos para notificar a la victima de que sus archivos fueron cifrados y cuáles son los pasos a seguir para recuperar la información. Uno de ellos es un archivo de texto normal y el otro es un archivo HTA que se abre como un archivo HTML corriente y puede ejecutar código JavaScript y Visual Basic Script. En este caso se utiliza para generar la ventana con la alerta proporcionada por la amenza.

- FILES ENCRYPTED.txt

- info.hta

Ventana que notifica a la victima de que sus archivos fueron cifrados y cuáles son los pasos a seguir para recuperar la informacion.

La amenaza utiliza el proceso mshta.exe (Microsoft HTML Aplication Host) legítimo del sistema operativo para visualizar la alerta del ataque, pasándole como parametro el archivo HTA. Esto se ejecutará cada vez que el usuario inicie sesión en el equipo infectado.

Cómo eliminar la amenaza y los residuos que deja

Para eliminar la amenaza y los residuos creados por el ransomware podríamos utilizar diferentes metodologías y herramientas. En este caso optamos por el uso de powershell.

Con esta poderosa herramienta buscaremos finalizar procesos y eliminar archivos y llaves de registros.

Conociendo los paths absolutos y algunas strings podemos desarollar un script que busque y eliminie los residuos de la infeccción.

Según la última edición del ESET Security Report 2017, el ransomware representa la principal preocupación para las empresas. En este sentido y para evitar ser víctima de un ransomware, se recomienda contar con una solución que proteja los servidores de correo; más teniendo en cuenta que el correo electrónico es el principal vector de infecciones. Además, evita divulgar cuentas de correo de manera pública; presta mucha atención a los contenidos de los mensajes que recibes; manten actualizado tu sistema operativo y software, y por último: realiza un buen backup de tu información.